Атаки на цепочку поставок — одна из наиболее актуальных угроз в сфере ИБ. Как не допустить такие атаки, как создать систему предупреждения (профилактики) кибератак на цепочки поставок, то есть на поставщиков подсистем и сервисов, рассказывается в этой статье.

Разбор атаки на цепочку поставок на примере разработчика финтех-продуктов

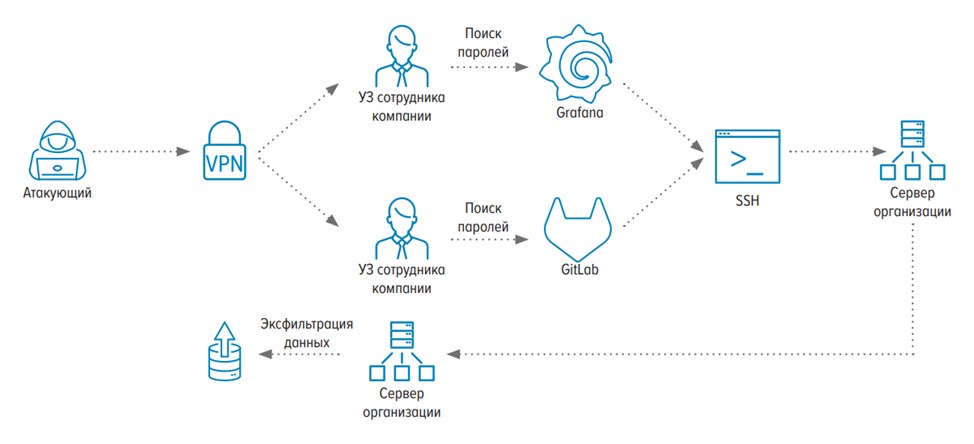

Другая компания разработчика финтехпродуктов занимается созданием ИТ-решений и технологий для онлайн-кредитования и рыночного финансирования. В результате компрометации компании произошла утечка баз данных, связанных с организациями финансовой сферы. Данные обрабатывались на стороне компании. В ходе расследования инцидента было установлено, что злоумышленник подключался по паролю к скомпрометированной УЗ сотрудника компании с использованием VPN-сервисов для сокрытия источника атаки. Вектор компрометации первичной УЗ сотрудника не установлен. Однако определено, что была скомпрометирована как минимум еще одна УЗ сотрудника компании, к которой атакующие подключались при помощи того же VPN-сервиса. Всего для подключения к скомпрометированным УЗ сотрудников компании использовалось 5 VPN-адресов, арендованных у хостинг-провайдеров на территории России и Германии. При подключении к скомпрометированным УЗ злоумышленники просматривали данные о проектах компании через систему Grafana в поисках информации о других УЗ и параметрах (ключах) подключения, хранящихся в открытом виде. Кроме того, злоумышленники искали логины и пароли в GitLab-репозиториях. Затем злоумышленники попытались проникнуть внутрь инфраструктуры компании при помощи SSH-соединений, а также эксплуатировать уязвимость CVE-2022-2992 в GitLab, позволяющую удаленно выполнить произвольный код на атакуемом устройстве. В ходе инцидента злоумышленнику удалось собрать данные, необходимые для успешного проникновения в инфраструктуру одной из организаций финансовой сферы. На другие компьютеры компании злоумышленники попали со скомпрометированного сервера через SSH-сервер с использованием выявленных учетных записей. Стоит отметить, что после успешной компрометации сервера финансовой компании с него производилась обратная атака на один из серверов разработчика финтехпродуктов. Затем зафиксирована выгрузка информации из баз данных на сервере компании. Выгружена была информация, связанная с пользователями иных финансовых организаций.

Давайте разберем подробнее несколько основных шагов, рекомендованных ИБ-практиками и отраслевыми экспертами, чтобы избежать в ближайшем будущем последствий реализации атаки на цепочку поставок или превентивно минимизировать возможные негативные эффекты от данной атаки для компании и для ее доверенных партнеров.

Все описанные ниже шаги являются рекомендациями. Официальных комплаенс-требований регуляторов в предложенных экспертами формулировках к ИТ-активам компании нет. Эффективность предложенных шагов ранее была доказана/продемонстрирована на примере инцидентов информационной безопасности и разборов кейсов, как со стороны представителей ФИНЦЕРТ ЦБ РФ, так и со стороны подразделений по обеспечению информационной безопасности в финансовом секторе. Ресурсоемкость и/или эффект применения каждого шага отличается. Влияние отдельных шагов может отличаться с учетом специфики бизнес-процессов в целевой организации, юридических особенностей и экономических нюансов сферы деятельности компании. Немаловажным аспектом выступают формулировки действующих договоров с подрядными организациями: они могут содержать рудиментарные договоренности о разделении зон ответственности между сторонами-участниками, которые не учитывают требования по противодействию/минимизации эффекту атак на цепочки поставок. Поэтому применение всех 20 шагов в случае с Вашей организацией может быть избыточным/излишне ресурсоемким. Тем не менее, автор настоятельно рекомендует рассмотреть отдельные универсальные шаги (отмечены цветом ниже по тексту) для внедрения во внутренние и внешние ИБ-процессы типовой организации уже «вчера» (условно, без промедления), чтобы снизить вероятность успешной реализации атаки на цепочки поставок в отношении отдельной компании и доверенных поставщиков.

Двадцать шагов профилактики кибератак на цепочку поставок

20 шагов, как Вашей организации избежать в ближайшем будущем кибератаки на цепочку поставок или превентивно минимизировать возможные негативные последствия от данной атаки для себя и для доверенных партнеров?

- Первичная оценка/аудит ИБ у потенциальных поставщиков;

- Регулярный мониторинг защищенности инфраструктуры поставщиков;

- Принцип/архитектура «нулевого доверия» в отношении поставщиков услуг;

- Декомпозиция и мониторинг критичных этапов в цепочке поставок;

- Разработка и тестирование плана реагирования на кибератаки;

- Отраслевое сотрудничество и онлайн обмен информацией с партнерами;

- Контроль целостности получаемых компонентов / зависимостей;

- Реестр и контроль версий компонентов / зависимостей;

- Тестирование обновлений на непромышленных контурах;

- Ролевой доступ и минимизация привилегий для поставщиков;

- Сегментация сети и изоляция сред с доступом поставщиков;

- Внешний сервис киберразведка / threat intelligence;

- Контейнеризация разработки и метод песочницы;

- Обучение команд и внутренние киберучения;

- Мультифакторная аутентификация для всех внешних пользователей;

- Работа подрядчиков во внутреннем контуре через PAM-решения;

- Мониторинг «бокового перемещения» для контуров с доступом из вне;

- Превентивная блокировка в случае подозрений на инциденты;

- Налаженные контакты с ИБ-службами подрядчиков/поставщиков;

- Согласованные пентесты и планы устранения уязвимостей.

Разберем подробно несколько основных превентивных шагов.

Первичная оценка/аудит ИБ у потенциальных поставщиков

Целесообразно пересмотреть степень участия подразделения, ответственного за обеспечение информационной безопасности в компании, в процессе согласования проектов договоров, предполагающих передачу/получение информацию между сторонами, одной из которых выступает Ваша компания. На этапе до подписания договора с подрядчиком, если речь, к примеру, идет про передачу подрядчику конфиденциальной информации или про поручение на обработку персональных данных в рамках утвержденного в компании процесса обработки ПДн (на которую ранее было получено письменное согласие субъектов), офицеры информационной безопасности должны быть уверены в том, что у подрядчика выполнены все условия для безопасной обработки данных. Такая уверенность может быть достигнута по результатам проведения внешней независимой оценки/аудита выполнения требований по информационной безопасности. Такие требования могут стать частью договора (приложением к нему), или обязательными предварительными условиями для его заключения. Формат аудита ИБ может быть самым разным: от проведения выездных оффлайн-мероприятий на площадке потенциального подрядчика, до онлайн встреч с предварительным заполнением и обсуждением содержания разработанных перечней ключевых вопросов по информационной безопасности (чек-листов). Внедрение практики предварительной оценки подрядчиком по критериям выполнения минимально достаточного набора требований по информационной безопасности позволит на первичном этапе заключения договора гарантировать Вам и подрядчику (помимо формальностей) обращение внимания внутри организации на необходимость соблюдения требований и правил защиты информации.

Регулярный мониторинг защищенности инфраструктуры поставщиков

Кто-то, возможно, считает, что осуществлять внешний мониторинг защищенности ИТ-ресурсов у своих партнеров по бизнесу — это расточительно и неэффективно. Но если посмотреть на партнера как на еще одну точку (за пределами защищаемого периметра организации), в которой обрабатывается Ваша конфиденциальная информация, где она накапливается, модифицируется, анализируется и, в целом, как-то кем-то используется, то у вопроса контроля защищенности этого процесса «внешней обработки» приоритет сразу же поднимается. Ведь ответственность за компрометацию этой конфиденциальной информации продолжает нести владелец этой информации, то есть Ваша организация. Аналогичная мотивация проверить защищенность инфраструктуры поставщика услуг возникает в том случае, когда поставщик настаивает на получении удаленного доступа к компонентам Вашей защищенной инфраструктуры, к примеру, для настройки интеграционного взаимодействия или для тестирования обновлений перед установкой на промышленном контуре. Выстраивание процессов для постоянного мониторинга цепочки поставок на предмет признаков компрометации или несанкционированных действий участников должно сопровождать процесса предоставления для подрядчиков доступа и/или процесс выгрузки чувствительной информации на обработку внешнему подрядчику. Раннее обнаружение уязвимостей или признаков реализации атаки на цепочку поставок имеет решающее значение для смягчения последствий атаки как для Вашей организации, так и для организации партнера.

Принцип/архитектура «нулевого доверия» в отношении поставщиков услуг

В настоящее время все чаще сталкиваюсь с ситуаций, когда представители подрядной организации, которая участвует в цепочке поставок, либо не имеют ресурсов/возможности/компетенций для превентивной реализации достаточного набора мероприятий по защите информации при взаимодействии со своими заказчиками, либо уделяют этой работе минимальный приоритет в силу каких-либо иных причин. Подобные слабо защищенные подрядчики, их инфраструктура в облаках, каналы взаимодействия с заказчиками, и даже личные учетные записи работников в мессенджерах, выступают красным флагом для злоумышленников, специализирующихся на атаках на цепочки поставок. Их инфраструктура очень быстро становится скомпрометированным участком в цепочке поставок сервисов заказчикам. С такими подрядчиками правильнее всего разорвать договорные отношения заблаговременно. Но, если Ваши подрядчики продолжают попустительски относятся к базовым требованиям по обеспечению информационной безопасности на своей стороне, а Вы, по различным причинам, вынуждены продолжать с ними целевое взаимодействие, Вам целесообразно относиться к ним, как к недоверенным поставщикам услуг. Т.к. воспринимать их, как гарантированный источник угрозы. В этом заключается основной принцип модели «нулевого доверия» — не доверять подрядчику, перепроверять всю поступающую от него информацию, требовать реализацию контрольных мероприятий на всех этапах взаимодействия, устанавливать форматы, правила шифрования или подписания поступающих от подрядчика файлов/информации, не идти на уступки с точки зрения смягчения требований и/или отказа от дополнительных средств защиты информации.

Декомпозиция и мониторинг критичных этапов в цепочке поставок

Ваша организация активно взаимодействует с поставщиками услуг. Даже если Вы сейчас подумали, что это не так — Вы ошибаетесь. Кнининговые услуги, питание работников в столовой бизнес-центра, аренда помещений, наладка кондиционера на этаже, доставка пиццы в офис, ремонт лифта или смена резины на машине руководителя — сервисные организации незримо присутствуют вокруг нас и плотно интегрированы в нашу жизнь. Их значимость для достижений целевых показателей часто преуменьшается, а влияние на результат кажется обывателям незначительным. Но это только на первый взгляд. Если задуматься и декомпозировать в голове свои собственные цепочки поставок, можно найти и выделить большое количество зависимостей и пересечений. Таким образом один участник может быть представлен в различных цепочках поставок в Вашей жизни. А теперь задумайтесь о том, если этот поставщик услуг по каким-то причинам прекратит предоставлять Вам сервис с должным уровнем качества? А если он вообще пропадет из цепочки, а на подбор альтернативы времени нет (это в лучшем случае). Картина становится менее оптимистичной. Поэтому, чтобы избежать аналогичных ситуаций в бизнесе целесообразно заранее разобраться с имеющимися контрагентами, их влиянием на Ваш бизнес-процесс (хотя бы на самый критичный), продумать и определить альтернативные цепочки поставок (при необходимости) и триггеры для их активации, чтобы в случае реализации атаки на выбранных поставщиков услуг (или с их стороны) влияние на непрерывность бизнеса Вашей организации было незначительным.

Отраслевое сотрудничество и онлайн обмен информацией с партнерами

Вне зависимости от бизнес-направления деятельности Вашей организации, Вы работаете на рынке в РФ не только с клиентами, но и с партнерами по бизнесу и с конкурентами по отрасли. С точки зрения атаки на цепочки поставок все они находятся в одинаково невыгодном и даже уязвимом относительно процессов положении, т.к. выступают потенциальными целями для злоумышленников, специализирующихся на атаках на цепочки поставок. Поэтому сотрудничество в формате обмена уведомлениями об инцидентах, индикаторами компрометации или признаками атак в масштабах всей отрасли может оказаться в моменте единственным эффективным способом для борьбы с атаками на цепочки поставок. Своевременный обмен информацией об актуальных для Вашей отрасли угрозах, документирование и формализованная рассылка сведений об уязвимостях, сценариях или инструментах реализации атак (тут прямая аналогия — регулярная рассылка ФСТЭК/НКЦКИ для организаций субъектов критической информационной инфраструктуры) поможет действовать превентивно, снизить масштаб ущерба и даже иногда опережать на шаг возникающие инциденты.