В последние два года ситуацию буквально возможно охарактеризовать как «вал утечек информации», рост и количества утечек, и их объемов... И, прежде всего, утечек персональных данных.

Увы, но вследствие цифровизации мир становится прозрачным как с легальной, и с нелегальной стороны. Утечки информации — а где здесь угрозы для общества, государства, организации, человека. Какие утечки информации опасны и для кого? Обесценились ли утечки за последний год?

Об этом будем говорить на BIS Summit 2023 уже в этот четверг — 21 сентября. Узнаем мнение регуляторов и экспертов отрасли.

Но сейчас сесть за давно задуманную статью заставило даже не надвигающееся (в хорошем смысле) событие — BISS-2023. А, такое же как и год назад, когда сел и написал сюда статью «DLP как СЗИ или причём здесь средства защиты информации» — разговор с коллегами из отрасли ИБ.

Сначала был некоторый шок, потом мысль, что, возможно, я смотрю зашоренным за почти 30 лет работы в безопасности взглядом. Действительно, мы, как специалисты, знаем, что у информации есть свойства «конфиденциальность, целостность, доступность», которые защищаем (у открытой — последние два). Более того, у нас вся индустрия безопасности построена на обеспечении конфиденциальности, по-моему, даже с перекосом в эту сторону, хотя в современных условиях доступность систем, предоставляющих цифровые (электронные, дистанционные и т. п.) сервисы (услуги) не менее важна, да и целостность — это ведь достоверность, та самая, которая, например, защищается и подтверждается ЭП. То есть защищают и данные, и системы.

Затем подумал, что это чисто «сейловая» история. Но и здесь ключевой момент — наличие или отсутствие для организаций требований по защите именно от утечек информации. Прямых. Или неочевидность и необязательность существующих, их размытость в общих требованиях ИБ. Ведь не секрет, что «продать безопасность» (во всех смыслах слова «продать») — это продать страх, защиту от угроз, минимизацию рисков, причём от наказаний за неисполнение закона тоже.

Два отступления:

- Если насчёт последствий как в части компенсаций пострадавшим или хотя бы извинений я соглашусь, что у нас пока такие вопросы решаются обычно в частном порядке, но хотя бы такие факты были.

- В статье обойду вопросы, связанные с защитой гостайны. Поговорим о защите конфиденциальной информации, в том числе персональных данных.

Утечки информации из автоматизированных систем

В процессе разговора мы уточнили, что область сужается, и речь идёт именно о предотвращении утечек компьютерной информации, т. е. информации, обрабатываемой автоматизированными системами (АС). Её утечка возможна как по техническим каналам, так и вследствие санкционированного (разглашение, например) или несанкционированного доступа (НСД) к ресурсам АС (ИС в терминах 149-ФЗ).

Далее в процессе обсуждения появилось ключевое слово «прямо», т. е. «руководителю организации прямо не указано, что он обязан создавать системы защиты информации и предотвращать утечки, а в т.ч. покупать, внедрять, эксплуатировать средства защиты информации» (СЗИ).

Или всё зависит в итоге от мастерства специалиста, разрабатывающего требования к СМИБ, готовящего ТЗ на системы обеспечения безопасности автоматизированных систем организации? Сможет он обосновать перед руководством плюс деньги «лишние» есть — включат, нет — отложат на внедрение в последней очереди проекта, то есть никогда.

Проще, когда речь идёт о защите собственной коммерческой тайны, секретов производства, впрочем, и здесь чаще заинтересован собственник предприятий, чем наёмный работник, пусть он даже и топ. А если необходимо изыскать и потратить средства часто на безопасность «чужих» данных, не своих (персональных, коммерческих и т.п.), а потом еще отчитаться надо, обосновать траты владельцам, вышестоящему руководству, ревизорам. Как часто воспринимается? Деньги на ИБ не потратишь и «утечёт» — максимум потратишь на штраф 60 000р., тем более, после того, как прошла серия утечка-штраф из многих крупных и уважаемых предприятий и ничего...

И только ли здесь проблема — в требованиях, обязанностях, деньгах и отчётности?

Все внедрили процессы безопасной разработки ПО, разрабатывают и встраивают функции безопасности в системное и прикладное ПО, обязательно включают в состав проектов по созданию АС подсистемы ЗИ, а в ПМИ — разделы, связанные с ИБ?

Наказания за утечки информации, за невыполнение требований

Требования — это когда обязан

А если обязан, но ничего не будет?

В российском законодательстве говорится о защите прав и свобод граждан, в том числе «при обработке его персональных данных, в том числе защиты прав на неприкосновенность частной жизни, личную и семейную тайну» (статья 2 152-ФЗ).

Есть соответствующие статьи в административном и уголовном кодексе, практика их применения — штрафы и уголовные дела. Правда, складывается впечатление, что граждан наказывают строже и часто по уголовным статьям, организации обычно обходятся штрафами в 60 000р. И нет примеров, что какого-то руководителя уволили за утечки данных. Статистику публикуют соответствующие органы, также ряд организаций проводит исследования.

Кстати, немалое количество уголовных дел по безопасности КИИ как раз связано с утечкой данных из объектов КИИ, не только в связи с нарушением их функционирования.

И посмотрите на статистику проверок Роскомнадзора по соблюдению правил обращения с персональными данными.

И еще «указ» 250 персональную ответственность за ИБ устанавливает...

Или просто способ избежать затрат, пренебрегая рисками административной и уголовной ответственности?

Какие меры по защите от утечек информации нам указаны

Посмотрим, что есть про требования и про меры по защите от утечек информации в серии приказов ФСТЭК России за номерами 21/17/31/239, зарегистрированных в Минюсте, и, фактически, являющимися одними из основных при создании систем защиты информации в организациях.

Во всех четырёх есть раздел «Защита технических средств и систем (ЗТС)» и мера:

- ЗТС.1. Защита информации, обрабатываемой техническими средствами, от ее утечки по техническим каналам (21 приказ).

- ЗТС.1. Защита информации от утечки по техническим каналам (239 приказ).

- ЗТС.1. Защита информации от утечки по техническим каналам (31 приказ).

- ЗТС.1. Защита информации, обрабатываемой техническими средствами, от ее утечки по техническим каналам (17 приказ).

И во всех перечисленных приказах эта мера не является обязательной. Также в 239-м и 31-м приказах есть еще мера «ЗИС.17 Защита информации от утечек», но она тоже не обязательная.

Кстати, уважаемые сообщества и ассоциации экспертов по защите информации, как так получилось? Как так мы все дружно прохлопали отсутствие мер по защите от утечек информации из ИС/АС вследствие НСД, не по техническим каналам? Их обязательность? Или раньше это не важно было?

Причем я не только про производителей DLP.

Всё начинается с угрозы

Может, угроз существенных не было? Риски были не критичными? Применительно к защите данных в АС от последствий несанкционированного доступа. А риски и угрозы, связанные с утечкой информации по техническим каналам были основными? Или количество и важность данных в «цифре» не набрало критического значения? Или подразумевалось, что раз утечка — это одно из возможных последствий НСД к АС, следовательно, и не стоит её выделять — специалисту и так понятно.

Кстати, так и есть в ряде документов, например, в базовой модели ПДн 2008 года, есть разделы:

4. Угрозы утечки информации по техническим каналам.

4.1. Угрозы утечки акустической (речевой) информации.

4.2. Угрозы утечки видовой информации.

4.3. Угрозы утечки информации по каналам побочных электромагнитных излучений и наводок.

А также: «Угрозы НСД в ИСПДн с применением программных и программно-аппаратных средств реализуются при осуществлении несанкционированного, в том числе случайного, доступа, в результате которого осуществляется нарушение конфиденциальности (копирование, несанкционированное распространение), целостности (уничтожение, изменение) и доступности (блокирование) ПДн, и включают в себя: ...»

Посмотрим БДУ ФСТЭК России. Четыре угрозы утечки компьютерной информации:

УБИ. 135. Угроза потери и утечки данных, обрабатываемых в облаке.

УБИ. 193. Угроза утечки информации за счет применения вредоносным программным обеспечением алгоритмов шифрования трафика.

УБИ. 201. Угроза утечки пользовательских данных при использовании функций автоматического заполнения аутентификационной информации в браузере.

УБИ. 203. Угроза утечки информации с неподключенных к сети Интернет компьютеров.

Две формулировки привязаны к объекту обработки информации, из которого возможна утечка, две — к способу, но они есть.

Угроза утечки информации ограниченного распространения из автоматизированной системы вследствие несанкционированного (неправомерного) доступа к АС (ресурсам АС), а уже далее конкретизировать виды информации, особенности АС и режимов её работы, наличия подключения к ИТКС, причин и способов реализации НСД, наличия специализированных инструментов, средства контроля и т.п.

Внести в БДУ? Или скорректировать и оставить в национальных стандартах для полного описания сферы утечек информации, но чёткого отделения области стандартизации, связанной с технической защитой информации, в т.ч. с защитой от технических разведок, от других направлений обеспечения информационной безопасности?

Нет угрозы без ущерба

Или есть? Я про любой ущерб (вред). Но пойдём дальше.

Если взять методический документ ФСТЭК России «Методика оценки угроз безопасности информации», то там среди основных видов воздействия на информационных ресурсов и компонентов систем и сетей, которые могут привести к негативным последствиям, есть:

- «утечка (перехват) конфиденциальной информации или отдельных данных (нарушение конфиденциальности)»,

- «несанкционированный доступ к компонентам, защищаемой информации, системным, конфигурационным, иным служебным данным».

Хотя я бы оценил первое, не как воздействие, а как следствие второго (доступ – воздействие), но, главное, что утечка отнесена к таким воздействиям, причём на первом месте.

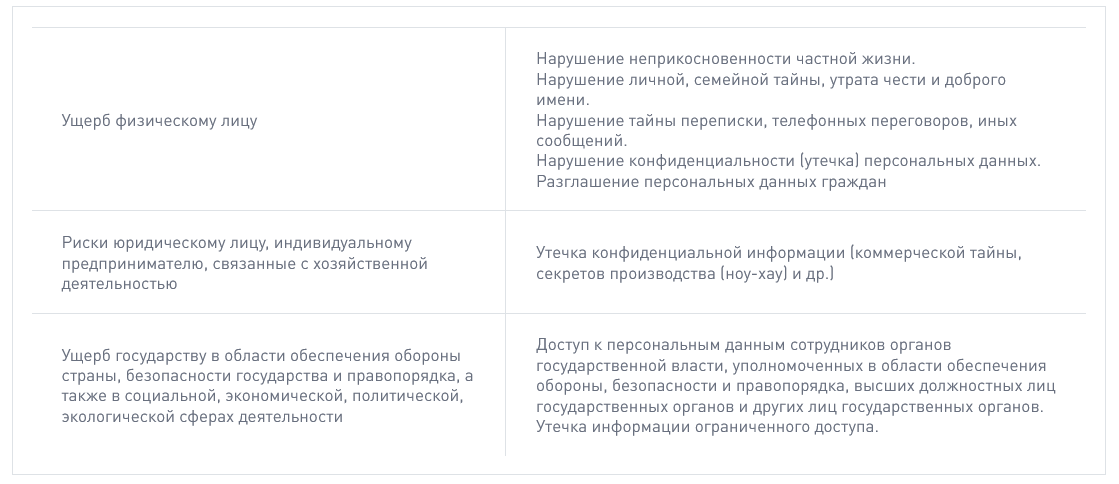

В приложении 4 к Методике «Виды рисков (ущерба) и типовые негативные последствия от реализации угроз безопасности информации» мы видим:

Итого

Коллеги, а как вы считаете, исходя из нормативных правовых документов, в России существует требование по защите конфиденциальной информации от утечек из информационных / автоматизированных систем?

Или вопрос надуманный и каждому руководителю, эксперту, обывателю и так понятно, что данные от утечек надо защищать и тратить на это ресурсы (материальные, временные)?

Если так, то:

Формулировки требований (обязательных мер, которые должны быть реализованы) позволяют обосновать затраты на создание и эксплуатацию систем защиты информации от утечек (технические, организационные, найм и обучение специалистов и т. п.)?